Материалы по тегу: информационная безопасность

|

25.09.2025 [16:18], Владимир Мироненко

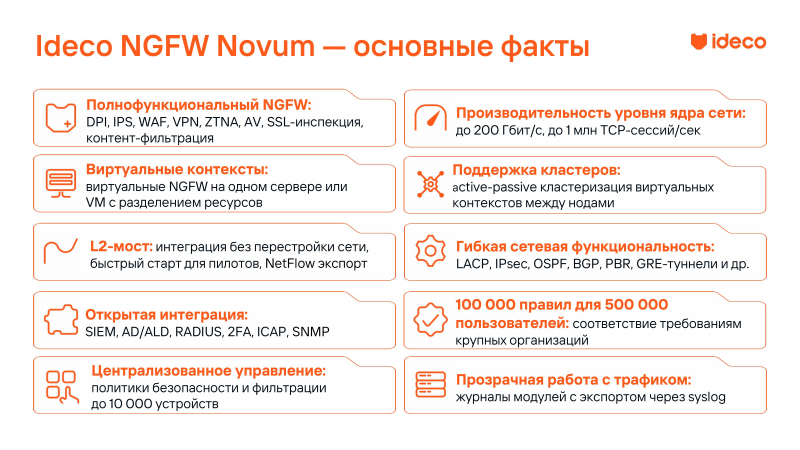

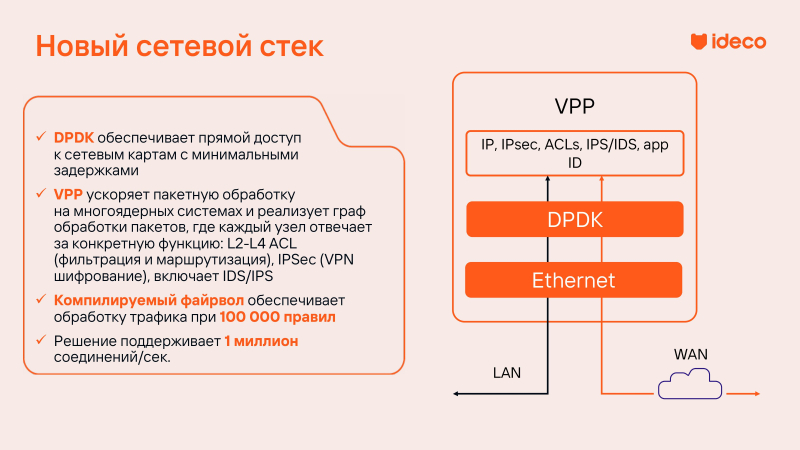

Ideco представила отечественный межсетевой экран нового поколения Ideco NGFW NovumРоссийский разработчик решений для сетевой безопасности Ideco представил межсетевой экран нового поколения Ideco NGFW Novum, созданный с использованием передовых технологий, которые применяют ведущие мировые поставщики NGFW для крупных корпоративных сетей, говорит компания. В основе Ideco NGFW Novum лежит собственный сетевой стек с использованием технологий DPDK и VPP, обеспечивающий прямой доступ к сетевым картам с минимальными задержками и ускорение пакетной обработки на многоядерных системах. Ideco NGFW Novum — полнофункциональный межсетевой экран корпоративного уровня с собственным прокси-сервером, сигнатурами и DPI с производительностью до 200 Гбит/с и возможностью обработки до 1 млн TCP-сессий в секунду. Файрволл с собственным компилятором правил способен обрабатывать трафик со 100 тыс. правил для 500 тыс. потребителей. Функции межсетевого экрана нового поколения включают облачную защиту DNS, которая обнаруживает и блокирует DNS-туннелирование при фиксации аномалий, включая защиту от Botnets & C2C, Cryptojacking, DGA, Malware, Phishing & Typosquatting, Ransomware. Технология виртуальных контекстов (VCE) позволяет создавать на одном устройстве несколько изолированных виртуальных копий NGFW с разделением ресурсов (RAM и ядра CPU) и управлением сетевыми политиками для разных сегментов. Брандмауэр поддерживает кластеризацию в режиме Active–Passive с синхронизацией сессий и конфигурации виртуальных контекстов между узлами, гарантируя полную отказоустойчивость. Также предусмотрена работа с LACP-интерфейсами в кластере. Говорится и о режим L2-моста (Virtual wire), в котором можно интегрировать решение без перестройки существующей сети, позволяя сэкономить время на запуске пилотных проектов. Кроссплатформенный клиент для удалённого доступа с поддержкой основных корпоративных операционных систем Ideco Center обеспечивает централизованное управление корпоративного класса для до 10 тыс. устройств с использованием единого интерфейса с возможностью централизованной настройки политик безопасности и сетевой фильтрации, сбора логов и консолидации событий перед отправкой в SIEM-системы. Ideco NGFW Novum поддерживает интеграцию с корпоративными каталогами пользователей до 500 тысяч учётных записей и групп безопасности с синхронизацией не более 30 с. Также поддерживается интеграция с другими ИБ-решениями через syslog, ICAP, SNMP, NetFlow, Zabbix. «В основе разработки Ideco NGFW Novum — глубокое понимание потребностей заказчиков и адаптация решения под уникальные задачи каждого бизнеса. Использование технологий DPDK и VPP в сочетании с собственными инновационными разработками подтверждает готовность решения к масштабным корпоративным внедрениям на уровне мировых технологических стандартов», — подчеркнул директор Ideco. Компания отметила, что Ideco NGFW Novum, основанный на многолетней экспертизе компании в области сетевой безопасности, обеспечивает максимальную производительность, гибкость интеграции и полный спектр современных функций кибербезопасности.

25.09.2025 [13:31], Руслан Авдеев

Суверенный ChatGPT для Германии: SAP, OpenAI и Microsoft анонсировали проект OpenAI for Germany

microsoft

microsoft azure

openai

sap

software

германия

информационная безопасность

конфиденциальность

облако

сделка

Немецкая SAP SE и OpenAI сообщили о запуске проекта OpenAI for Germany. Партнёры намерены внедрить в государственный сектор Германии технологии SAP для корпоративных приложений и передовые решения OpenAI в сфере искусственного интеллекта, сообщает пресс-служба OpenAI. Для выполнения требований к суверенитету данных проект OpenAI for Germany будет реализован на платформе дочерней структуры SAP — SAP Delos Cloud, работающей на платформе Microsoft Azure. Это позволит миллионам госслужащих безопасно использовать ИИ, соблюдая строгие стандарты для обеспечения суверенитета, безопасности и законности использования информации. В SAP заявляют, что с её опытом внедрения ИИ-функций для бизнеса и десятками лет взаимодействия с государственными организациями, компания рассматривает OpenAI for Germany как огромный шаг вперёд. Экспертиза SAP Sovereign Cloud объединится с передовыми ИИ-технологиями OpenAI для эффективного использования ИИ-решений, разработанных «в Германии и для Германии». По словам главы OpenAI Сэма Альтмана (Sam Altman), Германия давно является пионером в области инженерных решений и технологий, поэтому неудивительно, что миллионы немцев пользуются ChatGPT, чтобы упростить себе жизнь, вывести на новый уровень научные достижения и организовать новые бизнесы. С помощью нового проекта OpenAI рассчитывает работать с местными партнёрами, чтобы распространить потенциал ИИ-технологий на госсектор, способствуя улучшению сервисов и обеспечивая распространение ИИ по всей стране в соответствии с немецкими ценностями, касающимися доверия и безопасности.

Источник изображения: Adeolu Eletu/unspalsh.com Наконец, глава Microsoft Сатья Наделла (Satya Nadella) заявил, что новое партнёрство позволит его компании предоставить государственному сектору Германии больше возможностей в сфере ИИ. Основой этого станет облако Azure (как платформа для Delos Cloud), что поможет обеспечить внедрение ИИ с соблюдением высочайших стандартов, касающихся суверенитета и конфиденциальности данных, с соответствием работы местным нормативным требованиям и другим параметрам. Это позволит госучреждениям уверенно и ответственно внедрять ИИ. В рамках нового партнёрства, старт которого запланирован на 2026 год, OpenAI, SAP и Microsoft намерены упростить повседневную работу местным чиновникам, сотрудникам научно-исследовательских структур и др. — для того, чтобы появилась возможность уделять больше времени людям, а не бумажной работе, заявляют компании. Кроме того, OpenAI for Germany послужит основой для разработки специализированных приложений для госструктур и интеграции ИИ-агентов в действующие рабочие процессы вроде управления документооборотом или анализа административных данных. Для этого SAP намерена расширить имеющуюся инфраструктуру Delos Cloud в Германии до 4 тыс. ИИ-ускорителей. В зависимости от спроса в будущем, SAP, возможно, продолжит инвестировать в развитие прикладной ИИ-функциональности в Германии, масштабируя проекты как за счёт имеющейся инфраструктуры SAP, так и за счёт сотрудничества с партнёрами. Не исключается расширение предложения суверенных решений на другие отрасли и рынки по всей Европе. OpenAI for Germany поддерживает местные амбиции, касающиеся внедрения ИИ. Местная повестка, касающаяся высоких технологий, направлена на «создание дополнительной стоимости» с помощью ИИ на уровне до 10 % ВВП к 2030 году. Более того, в рамках инициативы Made for Germany, поддерживаемой 61 крупной компанией, планируется привлечь €631 млрд на ускорение роста и IT-модернизацию страны. Сама SAP недавно заявляла о намерении инвестировать более €20 млрд в укрепление цифрового суверенитета Германии, в том числе в облако Delos.

22.09.2025 [14:42], Руслан Авдеев

Обновление брандмауэра привело минимум к трём смертям — австралийский оператор Optus заблокировал звонки в экстренные службыТелеком-оператор Optus из Австралии оказался косвенно виноват минимум в трёх смертях своих клиентов. Компания признала, что её сотрудники, возможно, не следовали предусмотренным процедурам при обновлении брандмауэра. В результате последовавшего сбоя абоненты не могли дозвониться в экстренные службы 14 часов, сообщает The Register. Как заявили в компании, за это время умерли как минимум трое клиентов, не имевших возможности обратиться за помощью. Компания обновила брандмауэр — о каком конкретном сервисе идёт речь, не уточняется — около 00:30 по местному времени 18 сентября. Первоначальные мониторинг и тестирование не выявили проблем со звонками, поскольку с обычными вызовами всё было в порядке, а объёмы звонков на национальном уровне не вызывали никаких опасений. Ранним утром того же дня в колл-центр Optus обратились два клиента, сообщивших о том, что не смогли дозвониться на 000 — единый номер для экстренных служб Австралии, доступ к которому по закону должны предоставлять все телеком-компании страны. Поскольку на тот момент сбоев в работе выявлено ещё не было, техподдержка не располагала информацией, позволявшей предупредить об имеющихся проблемах. Лишь после очередной жалобы клиента в 13:30 Optus начала осознавать всю серьёзность инцидента. В 13:50 компания уведомила о проблемах полицию, а затем другие экстренные службы, регуляторов, гос. ведомства и т.д. После этого компания начала откат обновления и восстановление доступа к 000. В результате разбора логов компания связала три смерти с неудавшимися попытками дозвониться до экстренных служб. В воскресенье компания заявила, что проводит беседы с сотрудниками, проводившими модернизацию для выяснения, почему они не следовали установленным инструкциям. Также руководство компании пообещало внедрить процедуру приоритетного оперативного реагирования на сообщения, связанные с работой службы 000. Хотя в Optus демонстрируют раскаяние в связи со случившимся, австралийские политики говорят о разочаровании деятельностью Optus. В 2022 году компания стала жертвой крупной утечки информации, а также столкнулась с масштабным сбоем в 2023 году. Сбои в информационных системах происходят довольно часто, и не всегда они несут только финансовые или технические проблемы. Так, в июле 2024 года глобальный сбой из-за обновления CrowdStrike затронул 8,5 млн ПК на Windows. Годом позже выяснилось, что от него пострадало не менее 750 больниц в США, хотя в CrowdStrike резко раскритиковали исследование, назвав его «лженаукой».

18.09.2025 [11:40], Сергей Карасёв

«Базис» и «Киберпротект» объединяют усилия для создания комплексных решений защиты ИТ-инфраструктуры

software

базис

виртуализация

информационная безопасность

киберпротект

резервное копирование

россия

сделано в россии

Крупнейший российский разработчик решений для управления динамической ИТ-инфраструктурой «Базис» и лидирующий российский разработчик систем резервного копирования «Киберпротект» объявили о стратегическом технологическом партнёрстве. Соглашение было подписано в рамках форума Kazan Digital Week 2025 генеральным директором «Базиса» Давидом Мартиросовым и генеральным директором «Киберпротекта» Алексеем Бадаевым. Цель партнёрства — объединить экспертизу и технологии двух ключевых вендоров инфраструктурных решений. Результатом сотрудничества станет интеграция флагманской системы резервного копирования «Кибер Бэкап» от «Киберпротекта» с решением Basis Virtual Protect, предназначенным для резервного копирования виртуальных машин и контейнеров на платформе серверной виртуализации Basis Dynamix Enterprise. Благодаря этой интеграции «Кибер Бэкап» сможет обеспечивать совместимость с продуктами Basis Dynamix Enterprise и Basis Dynamix Standard без использования агентов. Это позволит заказчикам использовать готовые решения с минимальными затратами на внедрение и сопровождение. «"Базис" лидирует на рынке виртуализации, "Киберпротект" — на рынке резервного копирования. Наши решения часто работают вместе у одних и тех же заказчиков, поэтому подписание соглашения о сотрудничестве стало логичным и ожидаемым шагом. В рамках партнёрства мы будем обмениваться технологической экспертизой, а также улучшать совместимость продуктов, в том числе отрабатывая её на тестовых стендах. И всё это ради одной общей цели — предложить текущим и потенциальным клиентам качественные, совместимые решения в области динамической ИТ-инфраструктуры», — подчеркнул Давид Мартиросов, генеральный директор «Базиса». «Подписание соглашение с "Базисом" — это шаг, который закрепляет ту последовательную работу, которую ведём мы и другие лидеры рынка отечественного ПО. Мы создаём не просто альтернативу тем решениям, которые сейчас уходят с рынка, а фундамент для устойчивого развития ИТ-инфраструктуры, построенной на российских решениях. Этот фундамент может быть построен на взаимопонимании, обмене опытом и общих подходах к развитию продуктов и в целом рынка ИТ. Такие технологические связи обеспечивают технологический суверенитет и устойчивость перед вызовами», — отметил Алексей Бадаев, генеральный директор компании «Киберпротект».

18.09.2025 [11:30], Сергей Карасёв

Впервые в России представлен суверенный конвейер разработки безопасного ПОКонвейер основан на отечественных решениях разработки, тестирования и контроля безопасности ПО Восемь отечественных вендоров совместно с Институтом системного программирования РАН им. В. П. Иванникова и НТЦ «ФОБОС-НТ» представили полностью импортонезависимый конвейер разработки безопасного программного обеспечения (РБПО). Первый показ решения состоялся на стендах компаний в рамках международного форума Kazan Digital Week. В конвейере разработки безопасного ПО используются продукты из Реестра российского ПО, а все инструменты предоставляются компаниями, зарегистрированными в России, поэтому заказчики обеспечены технической поддержкой от производителей. Это выгодно отличает их от открытого ПО. Важной особенностью созданного конвейера является также соответствие требованиям государственных регуляторов, в том числе и ФСТЭК России. Зачем нужен конвейер РБПОВ конвейере разработки безопасного ПО реализована автоматизация всех ключевых этапов разработки — от управления задачами и написания кода, до тестирования и эксплуатации опубликованного ПО. Также предусмотрена методическая поддержка, благодаря чему конвейер можно эффективно применять в реальных проектах. Он помогает ускорить выпуск продуктов за счёт динамической инфраструктуры, оптимизации ресурсов и упорядоченности процессов. Таким образом, применяя конвейер разработки безопасного ПО, заказчик получает управляемый и предсказуемый результат. Ключевое преимущество конвейера РБПО — в том, что проверки безопасности возможно проводить на различных этапах жизненного цикла разработки ПО, а не проверять только в конце, когда работа уже завершена. Такой подход позволяет выявлять и устранять ошибки на ранних стадиях, до того как они станут причинами наличия уязвимостей. По оценкам специалистов, исправление ошибок после выхода продукта в эксплуатацию обходится в среднем в 40 раз дороже, чем на стадии проектирования. В ряде случаев это может привести к существенным потерям и даже остановке бизнеса. Программное обеспечение, разработанное в инфраструктуре конвейера, может считаться более безопасным за счёт исправления недостатков, выявленных с применением специализированных инструментов: автоматического анализа поверхности атаки, статического анализа, сканирования зависимостей для выявления небезопасных библиотек и компонентов, фаззинг-тестирования и динамического тестирования приложений на типовые ошибки и уязвимости. Дополнительно используются средства формирования прозрачной аналитики и метрик для команды и руководства. Сочетание применения этих технологий позволяет своевременно выявлять ошибки в коде и конфигурациях, снижая вероятность их попадания в опубликованную версию разработанного ПО. Потенциальные клиентыНовый конвейер безопасной разработки ориентирован на широкий круг заказчиков. Его применение обеспечит выполнение требований по импортозамещению и разработке безопасного ПО как для организаций государственного сектора, так и крупнейших компаний страны, относящихся к критической информационной инфраструктуре (предприятия промышленности, электроэнергетики, топливно-энергетический сектора, финансов и пр.) и их поставщиков ПО. Организации из финансового сектора и их поставщики ПО также смогут выполнить требования к контролю безопасности ПО, используемого при финансовых операциях и обработке клиентских данных, утверждённых Банком России. Для широкого перечня организаций и вендоров это способ снизить расходы на устранение ошибок и встроить безопасность в привычные CI/CD-процессы, опираясь на лучшие мировые практики. А для стартапов и малого бизнеса — возможность с самого начала закладывать доверие и масштабируемость продукта, повышая его инвестиционную привлекательность. Роли участников«Лукоморье»Экосистема «Лукоморье» обеспечивает управление полным жизненным циклом IT-продуктов в рамках единого конвейера. Система «Яга» позволяет работать с проектами и задачами на всех этапах — от постановки задачи и проверки кода до тестирования, стейджинга и закрытия. В одной рабочей среде можно собрать команду, задачи и всю информацию по проекту. Эксплуатация и сопровождение продуктов организуются через ESM-систему «Диво», обеспечивая поддержку и управление сервисами после выпуска. «Базис»В основе инфраструктуры конвейера разработки безопасного ПО лежат два сертифицированных продукта компании «Базис» — платформа виртуализации Basis Dynamix Enterprise и платформа управления контейнерами Basis Digital Energy. Вместе они создают динамическую инфраструктуру для установки инструментов конвейера РБПО: Basis Dynamix Enterprise создаёт виртуальные узлы для работы конвейера, а Basis Digital Energy разворачивает на них кластеры Kubernetes. OpenIDEOpenIDE — открытая мультиязычная среда разработки и платформа для плагинов — усиливает конвейер на рабочем месте разработчика. OpenIDE переносит контроль безопасности «влево»: с помощью расширений для OpenIDE возможно внедрить предкоммит-проверки, secret-сканы, аудит зависимостей, генерацию SBOM и единые политики линтинга прямо в IDE. Решение работает для Java/Spring, TypeScript/Node.js, Python, Go и IaC и поддерживает локальный AI-ассистент в периметре компании. CodeScoringCodeScoring обеспечивает защиту на основных этапах жизненного цикла разработки программного обеспечения. IDE-плагины вовлекают разработчиков в обеспечение безопасности продуктов, используя привычное окружение и удобство использования. Модуль OSA выявляет уязвимости в используемых для сборки зависимостях и не допускает их попадания во внутреннюю инфраструктуру, а SCA формирует перечень компонентов приложения с указанием рисков безопасности и лицензирования. Система TQI постоянно анализирует качество кода, помогает находить дубликаты, утечки и выстраивать прозрачную работу команд. Дополнительно реализована безопасность секретов: поиск в коде оставленных паролей, токенов и другой чувствительной информации предотвращает утечки конфиденциальных данных и снижает риски несанкционированного доступа. GitFlicПлатформа работы с исходным кодом GitFlic выполняет центральную роль в конвейере разработки безопасного ПО, выступая его ключевым интеграционным хабом и технологическим фундаментом. Она служит не просто мостом между изолированными ранее командами разработки и безопасности, а единой средой, где безопасность становится неотъемлемым и автоматизированным свойством процесса разработки. Решая критически важную задачу защищённого хранения исходного кода с детализированным контролем доступа и аудитом, GitFlic закладывает основу для доверия ко всему конвейеру. «Девелоника» (FabricaONE.AI, ГК Softline)Связующим звеном для контроля процессов внутри конвейера инструментов РБПО выступит методология «Девелоника Fusion». Внедрение методологии, разработанной компанией «Девелоника», предполагает принципиальное соблюдение SLA. Подход объединил более 100 метрик под индивидуальные KPI (включая Cycle Time, Work in progress и Throughput). Заказчики смогут горизонтально декомпозировать работу по направлениям и срокам, получать аналитику по жизненному циклу задач и фиксировать результат на каждом этапе проекта. Комплексность практик позволяет сократить до 45 % времени и ресурсов разработки и повысить эффективность производственных команд до 30 %. Test IT («Девелоника», FabricaONE.AI, ГК Softline)В DevTestSecOps-процессах тестирование встроено на всех этапах — от проектирования до релиза. В импортонезависимом конвейере инструментов РБПО ключевую роль в организации и поддержании QA-процессов выполняет Test IT. Платформа для управления тестированием объединяет работу с ручными и автотестами в едином интерфейсе, упрощает подготовку, запуск и анализ тестов и обеспечивает прозрачность и предсказуемость процесса тестирования. Решение поддерживает десятки интеграций с инструментами для разработки и тестирования, а также с ИИ-моделями для генерации тест-кейсов внутри TMS, что позволяет многократно ускорить время на подготовку тестовой документации. ИСП РАНИСП РАН — это научная организация, развивающая тематику исследований безопасности ПО. Разработчик статического анализатора Svace и сервера сбора результатов Svacer, фаззера Sydr, системы определения поверхности атак Natch, и пр. Активно участвует в развитии направления РБПО в РФ: разрабатывая ГОСТы, проводя аудиты и внедрения своих инструментов в организациях-разработчиках ПО и ОКИИ. В ИСП РАН действует орган по сертификации процессов РБПО при ФСТЭК России. Подходы и инструменты ИСП РАН позволяют определять уязвимости в ПО на ранних стадиях его разработки, делая его более безопасным и надёжным. НТЦ «ФОБОС-НТ»Внедрение методологий и инструментов безопасной разработки ПО часто сопряжено с необходимостью одновременно выстраивать процессы разработки и соответствовать требованиям отечественной регуляторики. Для многих компаний это становится серьёзным вызовом. Эксперты НТЦ «Фобос-НТ» помогают компаниям-участницам альянса внедрять культуру безопасной и качественной разработки, повышать качество кода и эффективность работы команд. Результатом становится не только улучшение текущих бизнес-процессов, но и соответствие компаний требованиям действующей и перспективной отечественной нормативно-правовой базы в области РБПО. ПАО «Ростелеком»В DevSecOps процессах основным подходом является так называемый «сдвиг влево» (Shift left). Безопасный репозиторий «РТК Феникс» является решением класса OSA/SCA для работы с Open Source библиотеками, обеспечивая их контроль, прозрачное использование, безопасное хранение и постоянный мониторинг уязвимостей. Продукт реализует подход проактивной проверки библиотек до момента их интеграции в корпоративный репозиторий и позволяет перенести риски выявления уязвимых компонентов на максимально ранний этап разработки. Одновременно с этим, «РТК Феникс» является универсальным репозиторием для всех типов артефактов (maven, npm, pypi, deb, rpm, docker и др.), Репозиторий доступен как SaaS-сервис. «Ларец» — импортозамещенная система хранения собственных сборок и проксирования корпоративных репозиториев артефактов. Она позволяет реализовать в конвейере весь ключевой функционал работы с собранным ПО: управление артефактами и репозиториями, нативное API управление артефактами (для бесшовной интеграции с локальными сборщиками и средствами CI/CD), прокси и локальные репозитории. Использование в конвейере «Ларца» устраняет проблемы текущих свободно распространяемых систем хранения сборок, таких как nexus community и соответствует современным стандартам и требованиям к ним: безопасность хранения артефактов, работа со всеми ключевыми форматами репозиториев, а также защищённое подключение внутренних и внешних репозиториев.

15.09.2025 [22:46], Андрей Крупин

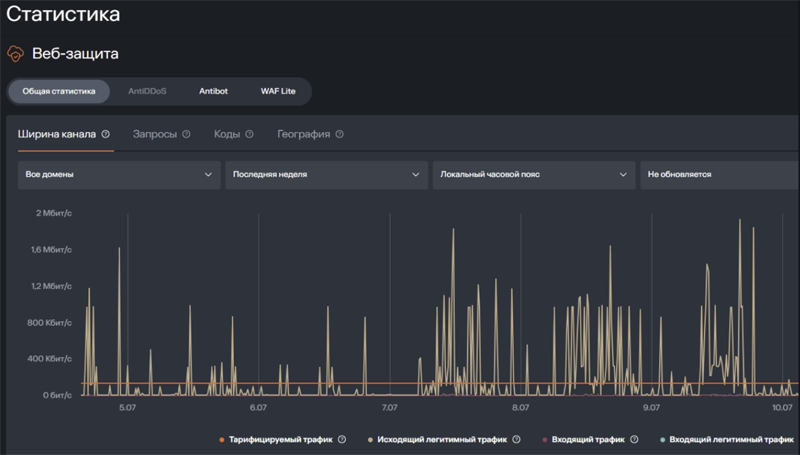

Компания «Солар» запустила бесплатную защиту от DDoS-атак для сайтов среднего и малого бизнесаКомпания «Солар» (дочернее предприятие «Ростелекома», работающее в сфере информационной безопасности) сообщила о расширении тарифной линейки системы облачной киберзащиты Solar Space и запуске бесплатной защиты от DDoS-атак для веб-площадок с посещаемостью до 5 тысяч пользователей в месяц. Бесплатный тариф предполагает доступ к входящему в состав Solar Space компоненту Web AntiDDoS, пропускная способность которого ограничена планкой в 1 Мбит/с. По словам разработчиков, этого достаточно для сайтов-визиток, блогов, онлайн-страниц для сбора заявок, небольших корпоративных ресурсов, начинающих интернет-магазинов и стартапов. Решение нейтрализует аномальные и вредоносные сетевые запросы, которые могут приводить к сбоям или недоступности веб-ресурса. Все действия системы защиты протоколируются и доступны для просмотра в личном кабинете облачного сервиса Solar Space. Там же формируются графики с отражёнными атаками.

Пользовательский интерфейс сервиса Web AntiDDoS (источник изображения: rt-solar.ru/space) Бесплатную защиту можно подключить самостоятельно в личном кабинете платформы — без привязки банковской карты. Воспользоваться услугой могут как физические и юридические лица, так и индивидуальные предприниматели, а также самозанятые. Для постановки ресурса под защиту необходимо выполнить верификацию домена (подтвердить права собственности) и произвести корректировку DNS-A-записи для перенаправления трафика с веб-сервера на центр фильтрации «Солара». Сам сервис Web AntiDDoS полностью автоматизирован и не предполагает никаких настроек. По данным экспертов «Солара», в 2024 году хакеры совершили 508 тысяч DDoS-атак на российские организации — это в два раза выше показателя годом ранее. Каждая подобная атака способна приостановить работу сайта, что может повлечь за собой переход клиентов к конкурентам и, как следствие, к недополученной прибыли. Ранее владельцы небольших веб-площадок для обеспечения бесплатной защиты от угроз использовали CDN-сервис американской компании Cloudflare, однако в ноябре 2024 года Роскомнадзор рекомендовал отечественному бизнесу отказаться от него для сохранения безопасности своих данных.

08.09.2025 [22:08], Андрей Крупин

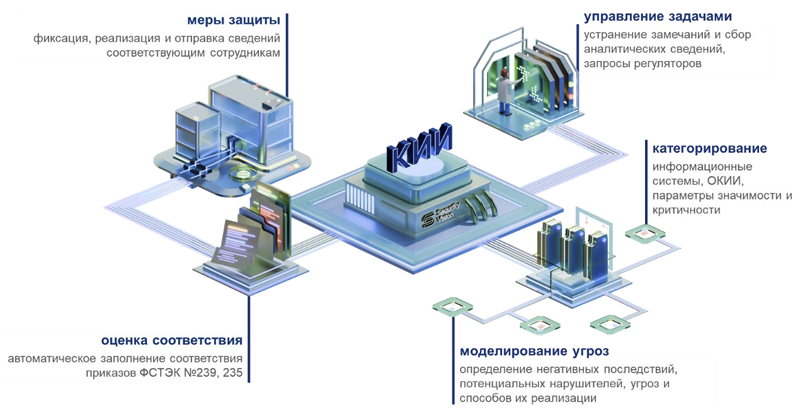

Security Vision представила решение для защиты критической инфраструктуры малого и среднего бизнесаКомпания Security Vision объявила о расширении линейки продуктов для среднего и малого бизнеса и выпуске программного комплекса «КИИ Basic», предназначенного для автоматизации процессов категорирования и защиты объектов критической информационной инфраструктуры (КИИ) согласно требованиям российского законодательства. «КИИ Basic» автоматизирует ряд процедур, необходимых для исполнения требований категорирования объектов КИИ в соответствии с постановлением правительства РФ № 127, а также проведения оценки соответствия объектов КИИ требованиям подзаконных актов ФЗ-187 «О безопасности критической информационной инфраструктуры Российской Федерации». Продукт обеспечивает формирование перечней критических процессов и объектов, определение категории значимости объектов КИИ, возможных источников угроз и действий предполагаемых нарушителей, а также контроль реализации состава мер по обеспечению безопасности инфраструктуры.

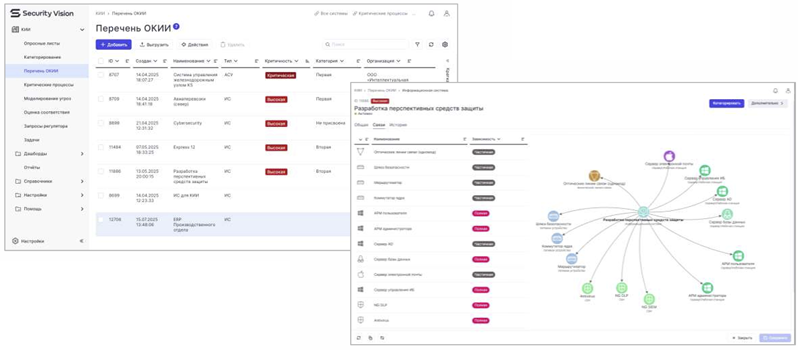

Функциональные возможности «КИИ Basic» (источник изображений: securityvision.ru) В составе программного комплекса «КИИ Basic» также представлены инструменты для моделирования угроз с учётом методического документа ФСТЭК России и система управления заявками и задачами регулятора. Решение может быть развёрнуто на физических серверах и в виртуальной среде. Поддерживаются платформы CentOS Stream, Red Hat Enterprise Linux, Ubuntu, Debian, Oracle Linux, AlmaLinux, Astra Linux SE, ALT Linux, AlterOS, «Ред ОС», РОСА «Хром». В качестве СУБД могут быть использованы PostgreSQL, Postgres Pro и Jatoba.

Пользовательский интерфейс «КИИ Basic» Продукт сертифицирован ФСТЭК и Минобороны России и входит в реестр отечественного программного обеспечения (ПО). Напомним, что согласно новой редакции Федерального закона «О безопасности критической информационной инфраструктуры РФ», субъекты КИИ, владеющими значимыми объектами такой инфраструктуры, обязаны использовать на них ПО, сведения о котором внесены в реестр программ для электронных вычислительных машин и баз данных. Помимо этого, операторы крупных критически важных IT-систем должны взаимодействовать со средствами государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак (ГосСОПКА).

08.09.2025 [13:27], Руслан Авдеев

Gemini стал доступен в частных облаках Google Distributed Cloud

gemini

google cloud platform

hardware

ии

информационная безопасность

конфиденциальность

облако

частное облако

Компания Google анонсировала общую доступность ИИ-моделей Gemini в облаках Google Distributed Cloud (GDC), предназначенных для развёртывания на мощностях самих клиентов. В частности, генеративный ИИ будет доступен в частных корпоративных и правительственных платформах, сообщает Network World. GDC является вариантом облака Google Cloud, предназначенным для жёстко регулируемых отраслей вроде здравоохранения или финансовых сервисов. Фактически такие облака скрываются на мощностях клиентов, прячась от внешнего мира за защитными системами компаний. Запуск Gemini в GDC позволяет организациям, обязанным соблюдать жёсткие требования к размещению данных и соответствовать ряду правил по некоторым другим параметрам, внедрять системы генеративного ИИ, не теряя контроля над конфиденциальной информацией. GDC строятся на ускорителях семейств NVIDIA Hopper и Blackwell с автоматизированным распределением нагрузки, без необходимости дополнительных вмешательств для обновления ПО. В системе реализованы функции безопасности вроде аудита и контроля доступа, обеспечивающие клиентам максимальную прозрачность. Платформа также поддерживает функцию «конфиденциальных вычислений» Confidential Computing как для CPU (с Intel TDX), так и ИИ-ускорителями (с применением технологий NVIDIA) для защиты конфиденциальных данных и предотвращения их подделки и утечки. Модели Gemini обеспечивают обработку контента и мультимодальное понимание текста, изображений, аудио и видео. В Google заявляют, что это открывает множество возможных способов применения, включая многоязыковое, в том числе международное сотрудничество, автоматизированное составлении резюме документов и др., поддерживаются чат-боты и генерация кода с помощью искусственного интеллекта.

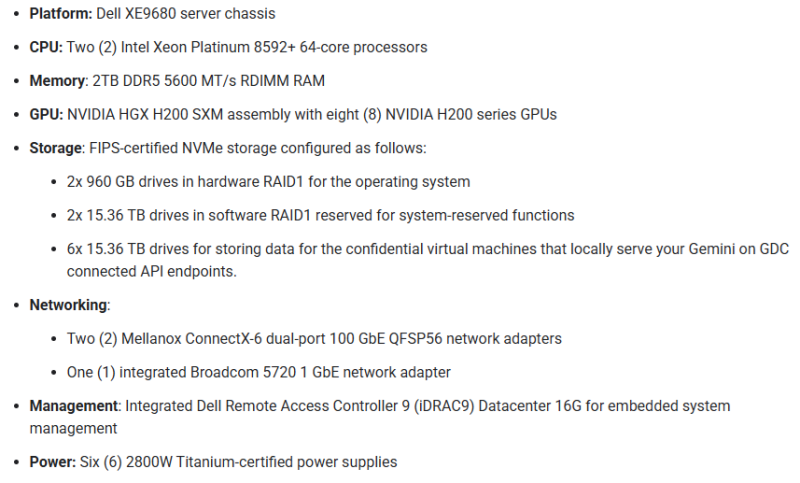

Источник изображения: Google Для работы Gemini требуется сертифицированное Google оборудование. Среди такового пока есть только одна модификация HGX H200 на базе Dell XE9680.

02.09.2025 [16:11], Руслан Авдеев

Не хочешь — заставим: правительство само определит категории объектов КИИХотя с 1 сентября 2025 года объекты критической инфраструктуры (КИИ) в России обязаны использовать только реестровое российское ПО, на деле степень готовности компаний и организаций к этому будут определять в особом порядке, сообщает РБК. Требование об использовании в информационных системах госорганов, энергетических, финансовых, транспортных, медицинских и ряда компаний другого профиля предусмотрено вступившими поправками в закон «О безопасности критической информационной инфраструктуры». Однако фактически для компаний, поднадзорных Минцифры, Банку России, Минэнерго и Минтрансу, с сентября ничего не изменилось. По словам Минцифры, сроки перехода на российское ПО определят отдельным документом не позднее 1 апреля 2026 года. ФСТЭК пока разрабатывает список из более 10 типовых отраслевых объектов КИИ. В Центробанке тоже сообщают, что перечень типовых объектов КИИ для финансовой отрасли, сопутствующие нормативные акты и порядок мониторинга выполнения требований разрабатывается правительством. В Минэнерго заявляют, что поднадзорные компании уже начали импортозамещение ПО и ПАК, причём уже сегодня на значимых объектах КИИ госорганы и госкомпании не могут использовать иностранное ПО. Перечень типовых объектов КИИ для структур, поднадзорных Минэнерго, уже проходит согласование. В Минтрансе утверждают, что работа над утверждением перечня типовых объектов КИИ и особенностей их категорирования также ведётся, как и переход на отечественное ПО и организации в госораганах и госкомпаниях. Закон о КИИ, принятый в 2017 году, касается систем, работа которых важна для безопасности и жизнедеятельности страны и населения. Владельцы КИИ обязаны определять, какие системы считать критическими, и выполнять необходимые для них требования безопасности, информируя госорганы об инцидентах и внедряя технические меры защиты. Пока каждый владелец КИИ присваивал своим объектам категорию значимости самостоятельно по уровню потенциального ущерба в случае тех или иных инцидентов с объектами. На практике, как оказалось, владельцы КИИ избегали присваивания своим объектам первой категории. С 1 сентября 2025 года обязанность категорирования объектов возложена на правительство при участии ФСБ и ЦБ. Также правительство должно определить порядок и сроки перехода объектов на отечественное ПО и оборудование, порядок взаимодействия с платформой ГосСОПКА, правила обеспечения защиты объектов путём установки IDS/IPS и ликвидации последствий компьютерных атак, а также критерии мониторинга исполнения предписаний и штрафы за их неисполнение. В основном полное импортозамещение планируется закончить к 1 января 2030 года. В феврале 2025 года сообщалось, что лишь у 13 % российских объектов КИИ есть минимальный базовый уровень защиты от киберугроз, у остальных положение гораздо хуже. В апреле появилась информация, что за срыв импортозамещения КИИ будут штрафовать и коммерческие компании.

02.09.2025 [15:38], Андрей Крупин

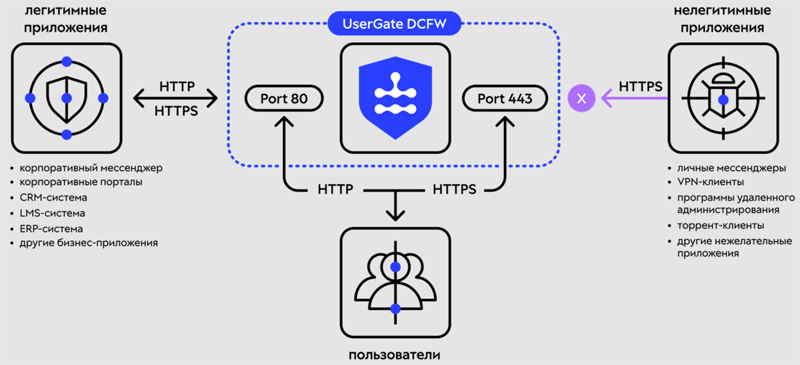

Российский NGFW уровня Enterprise: UserGate выпустила Data Center Firewall для защиты ЦОД и крупных организацийКомпания UserGate, занимающаяся разработкой решений для защиты корпоративных сетей, сообщила о выводе на рынок нового продукта — Data Center Firewall (DCFW). Созданное российским разработчиком решение относится к классу межсетевых экранов нового поколения (NGFW). Комплекс обеспечивает защиту дата-центров и сетевого периметра крупных организаций, в том числе территориально распределённых. UserGate DCFW позволяет обрабатывать до 130 тысяч правил межсетевого экрана без линейного падения производительности и поддерживает ключевые функции безопасности, необходимые для работы в сценариях защиты корпоративного периметра и ЦОД. В составе продукта представлены: межсетевой экран с контролем состояния сессий (FW L4), контроль приложений (FW L7, 1800+ приложений), предотвращение вторжений (IPS, 12000+ сигнатур), трансляция сетевых адресов (NAT). Также доступны функции создания виртуальных частных сетей для организации безопасного доступа удалённых сотрудников (RA VPN) и защищённой передачи данных между площадками (S2S VPN) по протоколу IPsec.

Принцип работы UserGate DCFW (источник изображений: usergate.com) Кроме этого, в UserGate DCFW реализованы возможности Identity Firewall для идентификации и аутентификации пользователей, объединённые под названием UserID. UserID сопоставляет IP-адреса с учётными записями при помощи различных подходов и методик вне зависимости от текущего местоположения пользователей или используемой ими ОС. Это позволяет однозначно связать пользователя и генерируемый им трафик, что повышает видимость действий конкретного пользователя и упрощает настройку политик. Поддерживаются протоколы RADIUS, TACACS+, Kerberos, NTML, мультифакторная аутентификация, интеграция со службами каталогов Microsoft Active Directory, LDAP, ALD Pro и FreeIPA. Для прозрачной аутентификации реализована поддержка сообщений RADIUS Accounting с NAS-серверов, импорт данных других серверов по syslog, импорт журналов событий контроллера домена AD через WMI, агент на контроллере домена Microsoft Active Directory, а также сборщик событий из Windows Event Collector. Для интеграции UserGate DCFW в сложные IT-инфраструктуры, свойственные крупным заказчикам, в продукте реализован широкий набор сетевых технологий: OSPF, BGP, RIP, PIM, PBR, ECMP, BFD, VLAN, VXLAN, VRF, LACP и ряд других. Поддерживается работа в кластере отказоустойчивости в режиме Active-Passive и Active-Active (до 4 нод). Возможна работа с популярными российскими балансировщиками. Управление комплексом осуществляется через веб-интерфейс (GUI) или командную строку (CLI). Для централизованного управления распределёнными инсталляциями UserGate DCFW может использоваться UserGate Management Center. Для переноса конфигураций с популярных иностранных NGFW реализованы инструменты миграции, в том числе с Check Point, FortiGate, Palo Alto, Huawei и Cisco ASA/Firepower. Для интеграции с другими средствами защиты и IT-продуктами доступен открытый документированный API и протоколы syslog, SPAN и SNMP.

ПАК UserGate NGFW F8010 UserGate DCFW поставляется в двух вариантах исполнения: в виртуальном для разворачивания на серверах заказчика (поддерживается работа со всеми популярными гипервизорами, включая VMware, zVirt, Hyper-V, KVM, «Брест» и т. д.) и в составе программно-аппаратных комплексов (ПАК). Во втором случае поддерживается работа на новых платформах UserGate E1010, E3010, F8010, а также флагманской платформе предыдущего поколения — F8000. Все платформы внесены в реестры российской продукции Минпромторга России. К началу 2026 года планируется завершить работы по поддержке платформы UserGate FG с аппаратным ускорением и гибридных устройств на её основе (G9300, G9800). UserGate DCFW сертифицирован ФСТЭК России по 4-му уровню доверия, как межсетевой экран по профилям защиты А, Б и Д 4-го класса, а также как система обнаружения вторжений уровня сети 4-го класса защиты. Это позволяет использовать продукт в АИС до класса защищённости 1Г, ЗО КИИ I категории, ИСПДн 1 го уровня защищённости, ГИС 1-го класса защищённости, АСУ ТП 1-го класса защищённости, а также ИСОП II класса. UserGate DCFW внесён в реестр ПО Минцифры России. Кроме того, ведутся работы по внесению платформ с DCFW в реестр Минцифры в качестве ПАК. |

|